slmgr /upk 엔터 slmgr /cpky 엔터로 윈도우 인증이 무효화 될까? 알아봅니다.

작성자 정보

- 삼둡 작성

- 작성일

컨텐츠 정보

- 4 조회

- 목록

본문

처음에는 인증키가 사라져서 마치

앞으로 인증이 무효화 될 것 같지만

사실 이 방법으로 인증이 무효화 될 수는 없습니다.

그럼 왜 어떤 사람들은 “정품 인증이 사라졌다”고 느끼는가?

Windows에는 3가지 인증 정보 저장 방식이 있다.

(1) 제품키 기반 인증

내부에서 제품 키를 확인하여 활성화 상태 유지

→ slmgr /upk 하면 키가 사라지니 일시적으로 비활성처럼 보일 수 있음

(2) 디지털 라이선스 (Digital Entitlement / Digital License)

하드웨어 ID(HWID)와 MS 서버에 기록

→ slmgr 명령과 무관하게 자동으로 재활성됨

(3) KMS/MAK activation 정보 (기업용)

KMS 서버 또는 인증 토큰 파일에 저장

→ 제품 키를 지워도 KMS 토큰이 남아 활성 상태 유지

→ 또는 토큰 삭제 후 KMS 서버에 다시 연결되면 자동 재활성

그래서 제품키만 지워도 실제 인증 정보는 그대로 남아 OS는 인증됨으로 판단하는 경우가 있다.

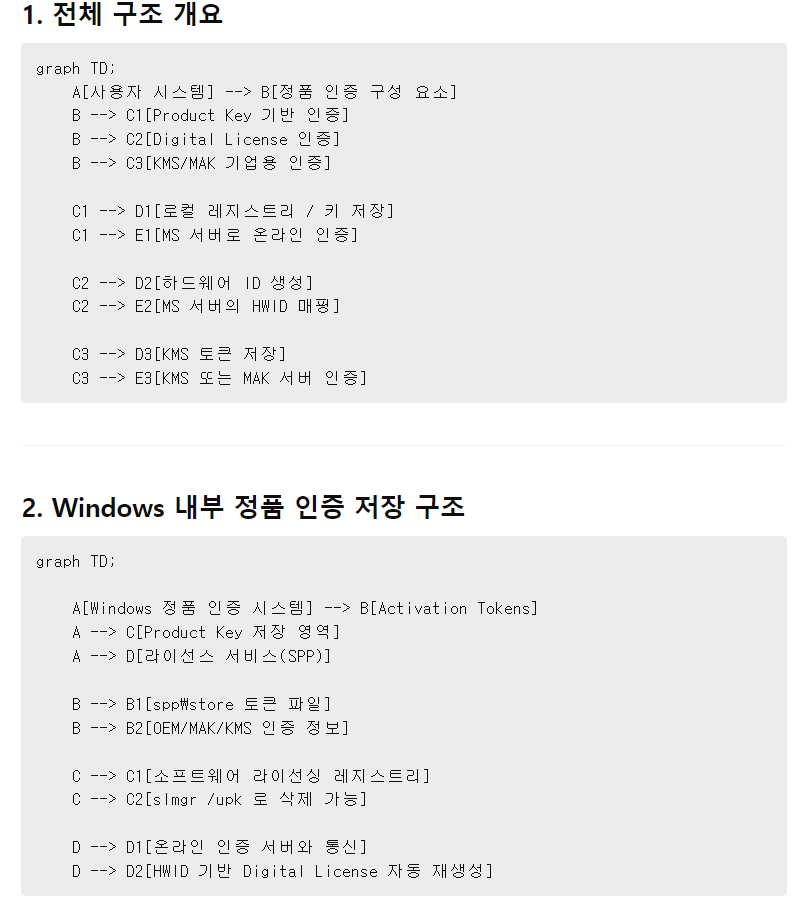

Windows 정품 인증 구조 요약 (Diagram)

아래 그림은 Windows의 정품 인증이 어떤 구조로 이루어지는지 한눈에 볼 수 있도록 정리한 것입니다.

1. 전체 구조 개요

graph TD;

A[사용자 시스템] --> B[정품 인증 구성 요소]

B --> C1[Product Key 기반 인증]

B --> C2[Digital License 인증]

B --> C3[KMS/MAK 기업용 인증]

C1 --> D1[로컬 레지스트리 / 키 저장]

C1 --> E1[MS 서버로 온라인 인증]

C2 --> D2[하드웨어 ID 생성]

C2 --> E2[MS 서버의 HWID 매핑]

C3 --> D3[KMS 토큰 저장]

C3 --> E3[KMS 또는 MAK 서버 인증]

2. Windows 내부 정품 인증 저장 구조

graph TD;

A[Windows 정품 인증 시스템] --> B[Activation Tokens]

A --> C[Product Key 저장 영역]

A --> D[라이선스 서비스(SPP)]

B --> B1[spp\store 토큰 파일]

B --> B2[OEM/MAK/KMS 인증 정보]

C --> C1[소프트웨어 라이선싱 레지스트리]

C --> C2[slmgr /upk 로 삭제 가능]

D --> D1[온라인 인증 서버와 통신]

D --> D2[HWID 기반 Digital License 자동 재생성]

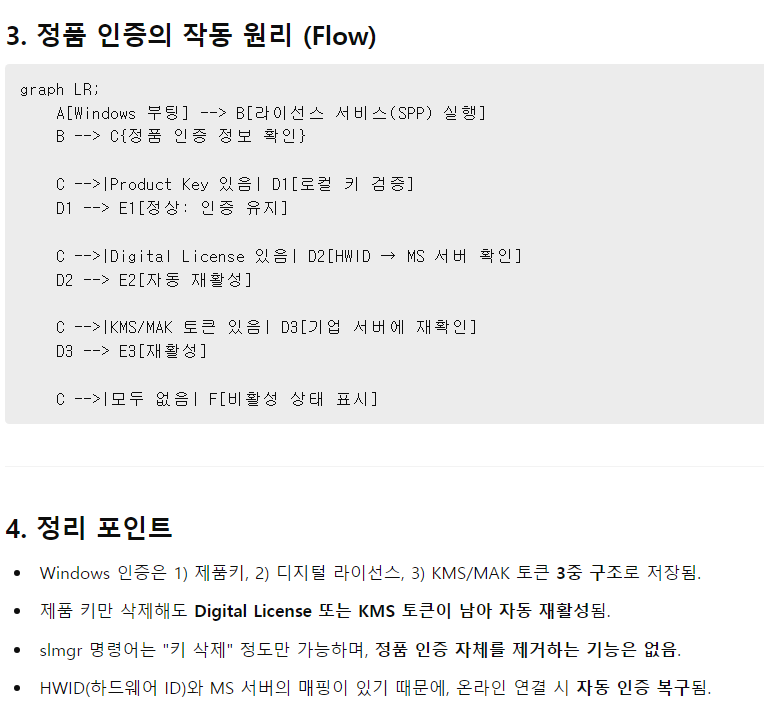

3. 정품 인증의 작동 원리 (Flow)

graph LR;

A[Windows 부팅] --> B[라이선스 서비스(SPP) 실행]

B --> C{정품 인증 정보 확인}

C -->|Product Key 있음| D1[로컬 키 검증]

D1 --> E1[정상: 인증 유지]

C -->|Digital License 있음| D2[HWID → MS 서버 확인]

D2 --> E2[자동 재활성]

C -->|KMS/MAK 토큰 있음| D3[기업 서버에 재확인]

D3 --> E3[재활성]

C -->|모두 없음| F[비활성 상태 표시]

4. 정리 포인트

Windows 인증은 1) 제품키, 2) 디지털 라이선스, 3) KMS/MAK 토큰 3중 구조로 저장됨.

제품 키만 삭제해도 Digital License 또는 KMS 토큰이 남아 자동 재활성됨.

slmgr 명령어는 "키 삭제" 정도만 가능하며, 정품 인증 자체를 제거하는 기능은 없음.

HWID(하드웨어 ID)와 MS 서버의 매핑이 있기 때문에, 온라인 연결 시 자동 인증 복구됨.

필요 시 추가 가능

각 인증 방식별 비교표

실제 slmgr 명령 실행 시 내부적으로 일어나는 과정

Windows 7, 10, 11 버전별 차이

관련자료

-

다음